Diese Tat ist sicherlich nicht dem rechtsextremistischen Spektrum zuzuordnen.

Schließlich kann man ja aus Positionen der Mitte der Gesellschaft unmöglich politischen Extremismus folgern.

Hi!

My previous/alt account is [email protected] which will be abandoned soon.

Diese Tat ist sicherlich nicht dem rechtsextremistischen Spektrum zuzuordnen.

Schließlich kann man ja aus Positionen der Mitte der Gesellschaft unmöglich politischen Extremismus folgern.

Same. Immerhin nur frostige 38°C laut meinem Wetterdienst hier.

The loser of a lawsuit always has to cover the cost of the lawsuit, including the other party’s lawyer fees (except in cases where the state attorney sues and a bunch of other exceptions like when an employee starts a labor dispute). They are very much capped based on the disputed sum though. The higher the dispute, the higher the attorney fees you have to pay when losing.

For example, if the disputed sum is 5000€ the base lawyer fees are ~390€. It can then be multiplied by some factor - I think 2.5 is the maximum but I’m unsure - depending on the length and difficulty of the case.

They aren’t a punishment but rather a consequence of losing a lawsuit.

They are also usually covered by your legal protection insurance which is generally recommended to have.

US awarded “damages” are utterly insane.

How do the judges even come up with those numbers? By rolling a die?

I’m really happy to live in a country where the awarded damages must only cover the damage amount and the damaged party mustn’t profit from them.

They didn’t care at first. The only reason they began destructively scanning books is because they started to care about copyright law:

Anthropic first chose to amass digitized versions of pirated books to avoid what CEO Dario Amodei called “legal/practice/business slog”—the complex licensing negotiations with publishers. But by 2024, Anthropic had become “not so gung ho about” using pirated ebooks “for legal reasons” and needed a safer source.

Copyright law doesn’t allow them to sell the books. It’s almost certainly a violation to scan books for their content and then sell them.

Und es gibt genug Leute die ihre Genozid-Fantasien mit Klarnamen in irgendeine Twitterkommentarspalte schreiben.

Das ist doch genau das Problem: Nahezu alle Tertoristen etc sind sowieso polizeibekannt oder derart dumm, dass die Polizei sie ohne Probleme bereits heute identifizieren kann.

Wenn du nach einer Nadel im Heuhaufen suchst, lohnt es sich nicht mehr Heu mit noch weniger Nadeln hinzuzugeben.

If Batman appeared I would also immediately start believing in him.

That doesn’t make me Batman-agnostic though.

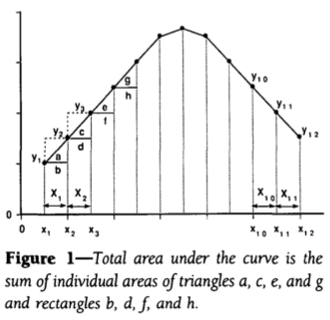

So THAT’S why a biologist had to reinvent calculus in 1994:

“A Mathematical Model for the Determination of Total Area Under Glucose Tolerance and Other Metabolic Curves”, Mary M. Tai, Diabetes Care, 1994, 17, 152–154

It’s literally the exact opposite. This guy isn’t a ghost. He’s a fucking beacon.

Want to be as stealthy as possible? Then be as “normal” as possible. Use only corporate social media and use it frequently. Pay for Adobe Reader. Engage in celebrity gossip and drama.

And then, once you have manufactured this persona, you can actually remain hidden from surveillance and do whatever you want to remain hidden.

For anyone else wondering what a “MENSA” member is:

Mensa International is the largest and oldest high-IQ society in the world.[3][4][5] It is a non-profit organization open to people who score at the 98th percentile or higher on a standardised, supervised IQ or other approved intelligence test.

I was already questioning why school/university cafeteria staff should get any benefits that aren’t present in other jobs.

That’s cool. But come on, the headline should have been the obvious “Shining a light on dark matter”!

In Germany it’s Jesus-Did-Something-Again-Day (at least here in the South. The North has significantly fewer public holidays because they aren’t aware of all those amazing, holiday-worthy things Jesus did around the year).

To be more precise, it’s Feast of the Ascension of Jesus Christ - or in German, Christ’s Heaven Trip (Christi Himmelfahrt).

Jetzt gilt das Handyverbot eben an jeder Schule in Bremen anstatt “nur” an beinahe allen mit entsprechendem Verbot in der Schulordnung.

Ich wäre sehr überrascht wenn viele Schulen Handys nicht bereits verbaten.

Nah, basic torrenting can be done without P2P. It just takes more time and fewer torrents work.

Weichen dann nicht einige der Betrunkenen auf Autos aus? Das könnte ganz schön nach hinten losgehen, die Roller nachts zu verbieten.

Naja, hier schaffen es nicht mal alle S-Bahn Bahnhöfe von 100,000 Einwohner Städten einen ebenerdigen Einstieg zu haben. Oder defekte Aufzüge in weniger als zwei Wochen zu reparieren.

Gefühlt hat die Bahn im Hinblick Barrierefreiheit die Schulnote 5. Wenn Rollstuhlfahrer durchschnittlich so viel Bahn fahren würden, wie Nicht-Rollstuhlfahrer würde vermutlich die Zugpünktlichkeitsquote auf 10% oder so sinken.

Sorry, I meant either confiscation of the domain or the server provider deciding to take everything down. The latter can be mitigated with backups but it will nevertheless result in long downtimes.

There’s generally no legal recourse or protection if any instance involved in hosting the site decides to break contracts. This sort of uncertainty sucks and has to be taken into consideration.

Simultaneously, you lose all rights to the site and risk a hostile takeover with no possible recourse.

It’s also significantly more effort to retain this level of anonymity from a state actor. I don’t even think there’s a single Lemmy instance which follows all those steps.

The thing is, as of right now German censorship doesn’t warrant this. Yes, it sucks you cannot freely speak about Israel. But frankly, since it only requires you to adjust your wording minimally without changing the message (“Israel should be destroyed” => “I support a one state solution where everyone in current-day Israel and Palestine can live freely, similar to how South Africa abolished apartheid.”) it’s really not worth it.

Should Germany turn fascist and ban all opposition, it is too late for feddit.org and their moderators anyways. If Germany doesn’t, feddit will be fine like this and reduce the strictness of these rules as German sentiment towards Israel slowly worsens over the coming years.

Humans regularly kill large animals as well.

Though I’m unsure how much the presence of mines and absence of humans would affect animal deaths.